-

Internet & Telefonie

Internet & Telefonie

Maßgeschneiderte und glasfaserschnelle Kommunikationslösungen für Ihr Business.

-

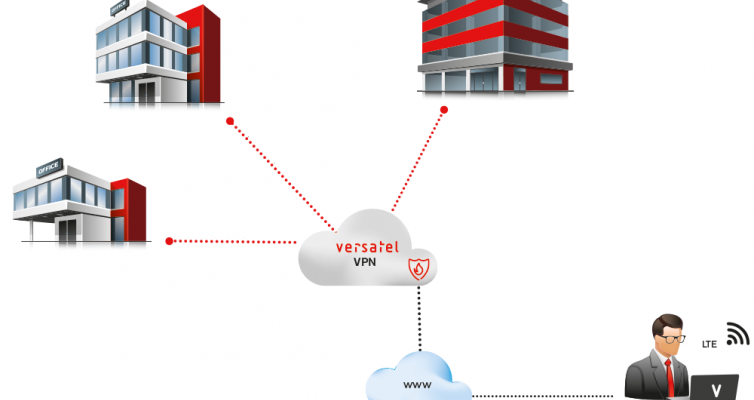

Vernetzung & Sicherheit

Vernetzung & Sicherheit

Performante Konnektivitätsprodukte und effektive Cybersecurity für eine robuste IT-Infrastruktur.

-

Lösungen & Services

Lösungen & Services

State-of-the-Art-Lösungen für einen modernen und erstklassigen digitalen Auftritt.